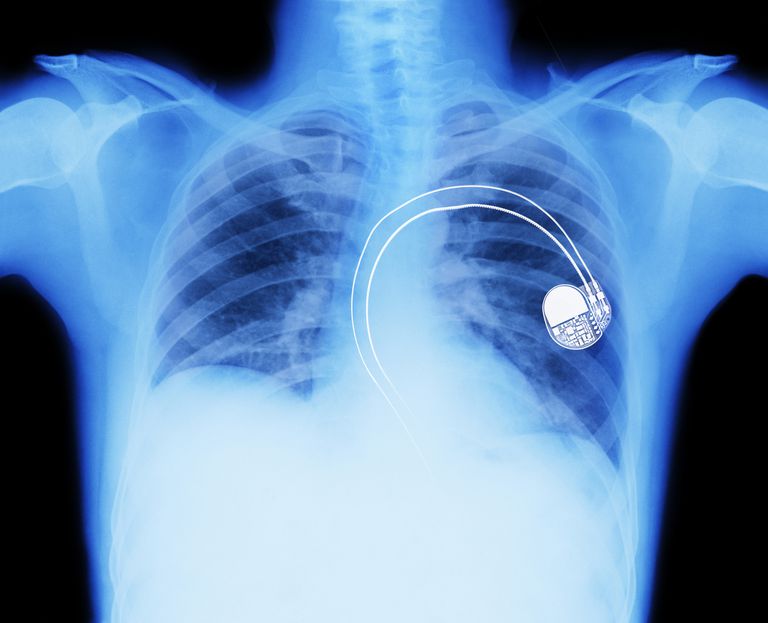

Tra la fine del 2016 e l’inizio del 2017, le notizie hanno sollevato lo spettro che le persone con cattive intenzioni potrebbero potenzialmente incidere nel dispositivo medico impiantabile di una persona e causare seri problemi. Nello specifico, i dispositivi in questione sono commercializzati da St. Jude Medical, Inc. e comprendono pacemaker (che trattano sinus bradicardia e blocco cardiaco), defibrillatori impiantabili (ICD) (che trattano la tachicardia ventricolare e la fibrillazione ventricolare) e dispositivi CRT (che trattare l’insufficienza cardiaca).

Queste notizie potrebbero aver sollevato timori tra le persone che hanno questi dispositivi medici senza porre la questione in una prospettiva sufficiente.

I dispositivi cardiaci impiantati sono a rischio di attacchi informatici? Sì, perché qualsiasi dispositivo digitale che include la comunicazione wireless è almeno teoricamente vulnerabile, inclusi pacemaker, ICD e dispositivi CRT. Ma finora, un vero e proprio attacco informatico contro nessuno di questi dispositivi impiantati non è mai stato documentato. E (grazie in gran parte alla recente pubblicità sull’hacking, sia dei dispositivi medici che dei politici), la FDA e i produttori di dispositivi stanno ora lavorando duramente per correggere tali vulnerabilità.

St. Jude Cardiac Devices e Hacking

La storia è esplosa all’inizio di agosto 2016, quando il famoso venditore di automobili Carson Block ha annunciato pubblicamente che St. Jude vendeva centinaia di migliaia di pacemaker, defibrillatori e dispositivi CRT impiantabili estremamente vulnerabili all’hacking. .

Block ha affermato che una società di cybersecurity con cui è stato affiliato (MedSec Holdings, Inc.), ha svolto un’indagine intensiva e ha scoperto che i dispositivi di St. Jude erano particolarmente vulnerabili all’hacking (al contrario degli stessi dispositivi medici venduti da Medtronic , Boston Scientific e altre società).

In particolare, detto Block, i sistemi St. Jude "mancavano anche delle più elementari difese di sicurezza", come dispositivi anti-manomissione, crittografia e strumenti anti-debug, del tipo comunemente usato dal resto dell’industria.

La presunta vulnerabilità era legata al monitoraggio remoto e wireless che tutti questi dispositivi hanno incorporato in essi. Questi sistemi di monitoraggio wireless sono progettati per rilevare automaticamente i problemi dei dispositivi emergenti prima che possano causare danni e comunicare immediatamente tali problemi al medico. Questa funzione di monitoraggio remoto, ora utilizzata da tutti i produttori di dispositivi, è stata documentata per migliorare significativamente la sicurezza dei pazienti che hanno questi prodotti. Il sistema di monitoraggio remoto di St. Jude si chiama "Merlin.net". Alleg Le accuse di Block erano piuttosto spettacolari e causarono un calo immediato del prezzo delle azioni di St. Jude, che era precisamente l’obiettivo dichiarato di Block. Di nota, prima di fare le sue accuse su St. Jude, la compagnia di Block (Muddy Waters, LLC), aveva preso una posizione corta importante a St. Jude. Ciò significava che la società di Block avrebbe guadagnato milioni di dollari se le azioni di St. Jude fossero diminuite in maniera sostanziale, e rimase abbastanza bassa da scotch un’acquisizione concordata da parte di Abbott Labs.

Dopo l’attacco ben pubblicizzato di Block, St Jude ha immediatamente risposto con comunicati stampa che affermavano che le accuse di Block erano "assolutamente false". St. Jude ha anche fatto causa a Muddy Waters, LLC per aver diffuso false informazioni per manipolare St. I prezzi delle azioni di Jude. Nel frattempo, gli investigatori indipendenti hanno esaminato la questione della vulnerabilità di St. Jude e sono giunti a conclusioni diverse. Un gruppo ha confermato che i dispositivi di St. Jude erano particolarmente vulnerabili agli attacchi informatici; un altro gruppo ha concluso che non lo erano. L’intera questione è stata abbandonata nel corso della FDA, che ha lanciato un’indagine vigorosa, e poco è stato sentito parlare della questione per diversi mesi.

Durante questo periodo le azioni di St. Jude hanno recuperato gran parte del suo valore perso, e verso la fine del 2016 l’acquisizione da parte di Abbott è stata conclusa con successo.

Poi, nel gennaio 2017, due cose accaddero simultaneamente. In primo luogo, la FDA ha rilasciato una dichiarazione che indicava che c’erano effettivamente problemi di sicurezza informatica con i dispositivi medici St. Jude e che questa vulnerabilità poteva effettivamente consentire intrusioni e exploit informatici che potrebbero rivelarsi dannosi per i pazienti. Tuttavia, la FDA ha sottolineato che non è stata trovata alcuna prova che l’hacking avesse effettivamente avuto luogo in alcun individuo.

In secondo luogo, St. Jude ha rilasciato una patch software per la sicurezza informatica progettata per ridurre notevolmente la possibilità di hacking nei loro dispositivi impiantabili. La patch del software è stata progettata per l’installazione automatica e wireless, attraverso St.Jude’s Merlin.net. La FDA ha raccomandato ai pazienti che hanno questi dispositivi di continuare a utilizzare il sistema di monitoraggio wireless di St Jude, dal momento che "i benefici per la salute dei pazienti derivanti dall’uso continuativo del dispositivo superano i rischi di sicurezza informatica".

Dove ci lascia?

Quanto precede descrive più o meno i fatti come li conosciamo al pubblico. Come qualcuno che è stato intimamente coinvolto nello sviluppo del primo sistema di monitoraggio remoto del dispositivo impiantabile (non di St. Jude), interpreto tutto questo nel modo seguente: Sembra certo che esistessero effettivamente delle vulnerabilità alla cibersicurezza nel sistema di monitoraggio remoto di St. Jude e queste vulnerabilità sembrano essere fuori dall’ordinario per l’industria in generale. (Quindi, le smentite iniziali di St. Jude sembrano essere state esagerate.), Inoltre, è evidente che St. Jude si è mosso rapidamente per rimediare a questa vulnerabilità, lavorando in collaborazione con la FDA, e che questi passi sono stati alla fine ritenuti soddisfacenti dalla FDA . Infatti, a giudicare dalla cooperazione della FDA e dal fatto che la vulnerabilità è stata sufficientemente affrontata tramite una patch software, il problema di St. Jude sembra non essere così grave come era stato affermato da Mr. Block nel 2016. ( Quindi, le dichiarazioni iniziali di Mr. Block sembrano essere state esagerate). Inoltre, le correzioni sono state fatte prima che qualcuno venisse danneggiato.

Se l’evidente conflitto di interessi di Mr. Block (che ha spinto il prezzo delle azioni di St. Jude a togliergli un bel po ‘di dollari), potrebbe averlo spinto a sovrastimare i potenziali rischi informatici possibili, ma questa è una domanda per i tribunali determinare.

Per ora sembra probabile che, con la patch correttiva applicata, le persone con dispositivi St. Jude non abbiano particolari motivi per essere eccessivamente preoccupati per gli attacchi di hacking.

Perché i dispositivi cardiaci impiantabili sono vulnerabili agli attacchi informatici?

Ormai la maggior parte di noi si rende conto che qualsiasi dispositivo digitale che usiamo nelle nostre vite che coinvolge la comunicazione wireless è almeno teoricamente vulnerabile al cyber-attacco. Ciò include qualsiasi dispositivo medico impiantabile, che deve comunicare in modalità wireless con il mondo esterno (cioè il mondo al di fuori del corpo).

La possibilità che persone o gruppi inclini al male possano effettivamente incidere sui dispositivi medici è diventata, negli ultimi anni, più una minaccia reale. In questa luce, la pubblicità che circonda le vulnerabilità di St. Jude potrebbe aver avuto un effetto positivo. È chiaro che sia l’industria dei dispositivi medici sia la FDA sono ora molto seri su questa minaccia e ora stanno agendo con notevole vigore per soddisfarla.

Che cosa sta facendo la FDA al problema?

L’attenzione della FDA è stata recentemente incentrata su questo tema, probabilmente in gran parte a causa della controversia sui dispositivi di St. Jude. A dicembre 2016 la FDA ha rilasciato un documento di "guida" di 30 pagine per i produttori di dispositivi medici, che stabilisce una nuova serie di regole per affrontare le vulnerabilità cibernetiche nei dispositivi medici già presenti sul mercato. (Le regole simili per i prodotti medici ancora in fase di sviluppo sono state pubblicate nel 2014.) Le nuove regole descrivono come i produttori dovrebbero identificare e correggere le vulnerabilità della cibersicurezza nei prodotti commercializzati e come stabilire programmi per identificare e segnalare nuovi problemi di sicurezza.

The Bottom Line

Dato il rischio cibernetico intrinsecamente associato a qualsiasi sistema di comunicazione wireless, un certo grado di vulnerabilità cibernetica è inevitabile con i dispositivi medicali impiantabili. Ma è importante sapere che le difese possono essere integrate in questi prodotti per rendere l’hacking solo una possibilità remota, e anche Mr. Block concorda sul fatto che per la maggior parte delle aziende questo è successo. Se in precedenza St. Jude era stato piuttosto negligente, la società sembra essersi curata della pubblicità negativa ricevuta nel 2016, che per un certo periodo ha seriamente minacciato i loro affari. Tra le altre cose, St. Jude ha incaricato un comitato consultivo medico indipendente di Cyber Security di supervisionare i suoi sforzi in futuro. È probabile che altre società di dispositivi medici seguano l’esempio. Pertanto, sia la FDA che i produttori di dispositivi medici stanno affrontando il problema con maggiore vigore.